Miljoenen Android TV-boxes getroffen door nieuwe Badbox 2.0-malware

De malware draait doorgaans op (goedkope) Chinese Android TV-apparaten en andere IoT-toestellen, aldus de FBI. Helemaal nieuw is Badbox niet: eind 2024 bleek al dat de eerdere variant bijna 200.000 Android-apparaten had geïnfecteerd. Met Badbox 2.0 is dat aantal inmiddels opgelopen tot ruim één miljoen “internet-verbonden apparaten”, die onder meer kunnen worden ingezet voor geavanceerde botnetaanvallen.

Volgens de FBI staat Badbox 2.0 vaak al vooraf geïnstalleerd op de getroffen IoT-apparaten. Het gaat onder meer om Android TV-boxes, maar ook om smart-tv’s, tablets en projectors. Daarnaast kan de malware worden geïnstalleerd via besmette apps uit Google Play of alternatieve appwinkels.

Opvallend is dat het niet altijd gaat om apparaten van onbekende merken. In december bleek dat ook bepaalde toestellen van bijvoorbeeld Yandex en Hisense besmet waren. Meestal betreft het echter goedkopere modellen die via minder bekende partijen worden verkocht.

Beperkt aantal infecties in Europa

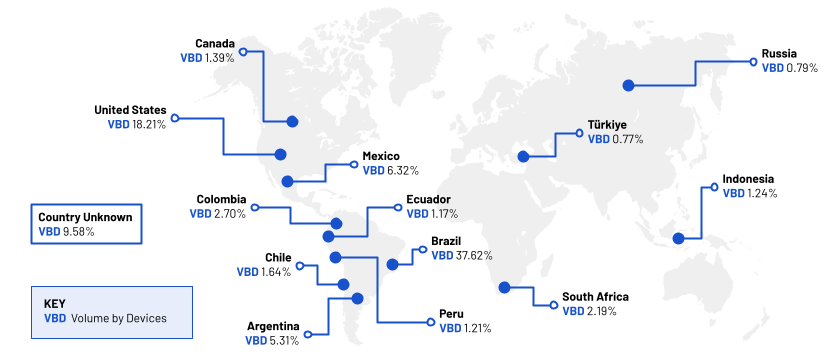

Het is belangrijk om te benadrukken dat het niet gaat om reguliere Android TV- of Google TV-apparaten. De besmette toestellen draaien vaak op de open-sourcevariant van Android; de beveiliging is dan ook niet door Google geverifieerd. Toch is Badbox 2.0 wereldwijd actief, melden onderzoekers van beveiligingsbedrijf HUMAN. Zij ontdekten dat de malware inmiddels in 222 landen is geactiveerd.

Verreweg de meeste besmette apparaten zijn aangetroffen in Brazilië (37,6%), de Verenigde Staten (18,2%), Mexico (6,3%) en Argentinië (5,3%). Binnen de Europese Unie gaat het vooralsnog om een beperkt aantal gevallen.

Gevaren van Badbox 2.0

De getroffen Android-toestellen worden vooral misbruikt als onderdeel van het Badbox 2.0-botnet. Daarmee kunnen aanvallers gerichte DDoS-aanvallen uitvoeren: door in korte tijd een enorme hoeveelheid verkeer naar een website te sturen, proberen ze de infrastructuur plat te leggen.

Daarnaast gebruiken cybercriminelen Badbox om hun activiteiten te verbergen. Ze leiden hun internetverkeer via de geïnfecteerde apparaten om, waardoor ze moeilijker te traceren zijn. Ook advertentiefraude vormt een belangrijk onderdeel van de malware: Badbox laadt en klikt op advertenties op de achtergrond, om zo inkomsten te genereren. Tot slot wordt de malware gebruikt voor zogeheten credential stuffing, waarbij met eerder gelekte inloggegevens wordt geprobeerd toegang te krijgen tot gebruikersaccounts.

Welke apparaten kun je beter vermijden?

In het algemeen is het verstandig om goedkope, Chinese Android TV-boxes links te laten liggen, zeker als het merk onbekend is of de prijs te mooi lijkt om waar te zijn. Lees ook altijd de gebruikersreviews, zowel bij de webwinkel zelf als op externe websites.

Onderzoekers van HUMAN hebben bovendien een lijst samengesteld van apparaten die je beter kunt vermijden. Die lijst vind je hieronder. Wil je toch een mediastreamer kopen? Bekijk dan ook onze koopgids met de beste en veiligste mediastreamers.

| Modelnummers | |||

| TV98 | X96Q_Max_P | Q96L2 | X96Q2 |

| X96mini | S168 | ums512_1h10_Natv | X96_S400 |

| X96mini_RP | TX3mini | HY-001 | MX10PRO |

| X96mini_Plus1 | LongTV_GN7501E | Xtv77 | NETBOX_B68 |

| X96Q_PR01 | AV-M9 | ADT-3 | OCBN |

| X96MATE_PLUS | KM1 | X96Q_PRO | Projector_T6P |

| X96QPRO-TM | sp7731e_1h10_native | M8SPROW | TV008 |

| X96Mini_5G | Q96MAX | Orbsmart_TR43 | Z6 |

| TVBOX | Smart | KM9PRO | A15 |

| Transpeed | KM7 | iSinbox | I96 |

| SMART_TV | Fujicom-SmartTV | MXQ9PRO | MBOX |

| X96Q | isinbox | Mbox | R11 |

| GameBox | KM6 | X96Max_Plus2 | TV007 |

| Q9 Stick | SP7731E | H6 | X88 |

| X98K | TXCZ |