Lumma Stealer-malware maakt snelle comeback na ontmanteling in mei

Maar liefst 2.300 domeinen en delen van de Lumma-infrastructuur werden in mei tijdens een grootschalige politieoperatie in beslag genomen. Over de impact daarvan op de lange termijn viel toen echter weinig te zeggen. Check Point meldde bovendien dat de ontwikkelaars kort na de ‘inval’ al waren begonnen met het opnieuw opbouwen van hun cybercrime-operatie.

Lumma Stealer maakt comeback in juni

Met succes, stelt Trend Micro deze week. “Na de rechtshandhavingsactie tegen Lumma Stealer en de bijbehorende infrastructuur heeft ons team duidelijke tekenen waargenomen van een opleving in de activiteiten van Lumma,” schrijft het cybersecuritybedrijf. Uit telemetrische data zou blijken dat Lumma’s infrastructuur al ‘binnen enkele weken na de sluiting’ opnieuw actief was.

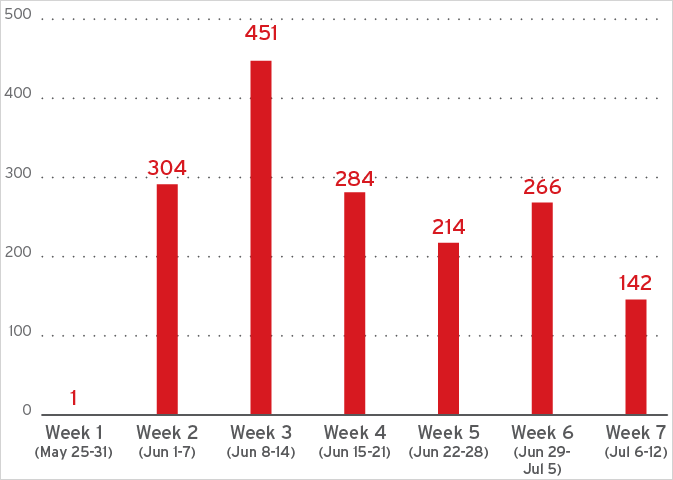

Alleen in de laatste week van mei zag Trend Micro nauwelijks activiteit, met slechts één nieuw C2-domein (Command and Control). In de weken daarna ging het steevast om honderden domeinen, met een uitschieter van 451 nieuwe C2-domeinen in de week van 8 tot en met 14 juni.

Voor het maskeren van criminele activiteiten vertrouwt Lumma voortaan op “alternatieve cloudproviders”, zoals het Russische Selectel, aldus Trend Micro. Daarmee ontwijkt Lumma de handhaving door westerse politiediensten, terwijl deze clouddiensten wel als legitiem worden aangemerkt.

Lumma-aanvallen verlopen via vier kanalen

Analyses van Trend Micro wijzen erop dat de activiteit bij Lumma “bijna is teruggekeerd” naar het niveau van vóór de inval. Voor hun aanvallen vertrouwen de cybercriminelen momenteel op vier kanalen:

- Malafide software: de infostealer wordt onder meer verspreid via malafide software of keygens. Gebruikers worden naar misleidende sites geleid, waar Lumma’s Traffic Detection System de systemen registreert en de Lumma Downloader doorstuurt.

- ClickFix: via malafide captcha-systemen of updatepagina’s proberen de hackers gebruikers te misleiden tot het uitvoeren van PowerShell-commando’s om Lumma op het systeem te installeren. Omdat deze acties door de gebruiker zelf worden uitgevoerd en Lumma in het geheugen geladen wordt, is detectie erg lastig.

- GitHub: via GitHub worden momenteel diverse AI-gegenereerde ‘game cheats’ verspreid, met Lumma-payloads zoals TempSpoofer.

- Sociale media: via sociale media wordt malafide software gepromoot, vaak via legitiem ogende sites zoals sites.google.com.

Wat is Lumma Stealer?

Lumma Stealer is een van de grootste infostealer-operaties wereldwijd. Lumma opereert als een zogenoemd Malware-as-a-Service-platform (MaaS), waarbij de hackers de infostealer verkopen aan andere hackersgroeperingen.

Met infostealers proberen hackers – zoals de naam al doet vermoeden – gegevens van slachtoffers te stelen. Het gaat daarbij om inloggegevens, bankgegevens en andere persoonlijke data die kunnen worden misbruikt om geld buit te maken. Regelmatig worden infostealers ook gebruikt om toegang te krijgen tot socialemedia-accounts.

Hackers kunnen flink verdienen aan MaaS-operaties. Dat de malware zo kort na de inval alweer actief was, is in dat opzicht dan ook geen verrassing. Tenzij het de autoriteiten lukt om de operatie verder te ontmantelen – bijvoorbeeld door kopstukken op te pakken – zullen de hackers er alles aan doen om de infrastructuur keer op keer opnieuw op te bouwen. Gezien de groep vanuit Rusland opereert, zijn ze echter (bijna) ongrijpbaar voor westerse autoriteiten.