Nieuwe Android-malware blijft met speciale techniek onder de radar

Herodotus is namelijk zo gemaakt dat het menselijk gedrag nabootst om beveiligingstools om de tuin te leiden. Dat soort tools analyseert continu het gedrag van apps en acties die worden uitgevoerd op je Android-telefoon, en grijpt in als er iets verdachts gebeurt. Juist omdat deze malware menselijk gedrag nabootst, zoals willekeurige vertraging bij toetsinvoer, is dat echter nauwelijks mogelijk.

Menselijk gedrag nabootsen

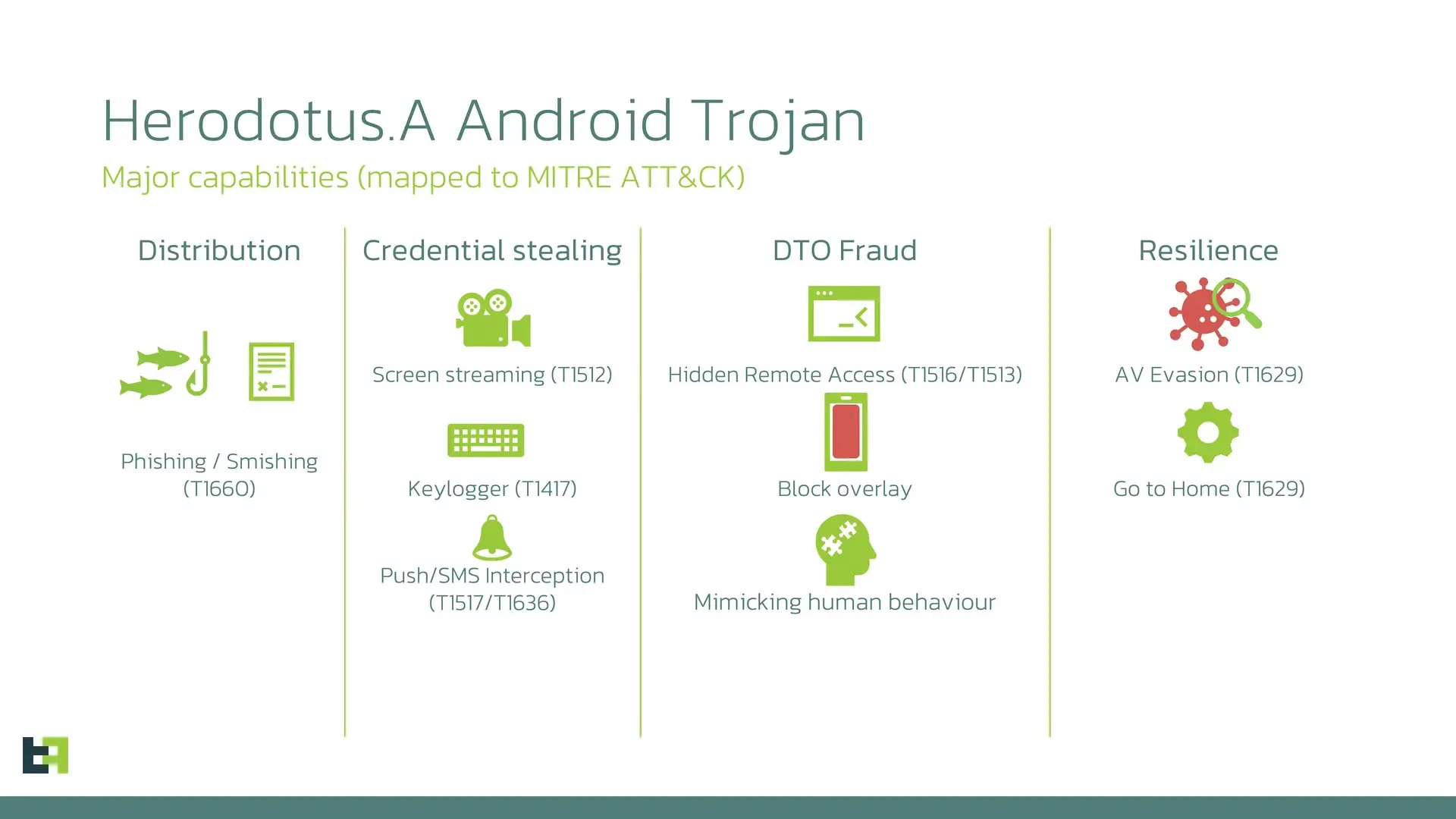

De nieuwe malware werd ontdekt door beveiligingsonderzoekers van ThreatFabric. Volgens de onderzoekers proberen de aanvallers via Herodotus je bankgegevens te stelen en zetten ze daarvoor verschillende technieken in. Zo kan de malware onder andere sms-berichten onderscheppen om 2FA-codes te stelen.

Daarnaast bootst de malware inlogpagina’s van populaire bankapps na. Die worden dan over de bankapps heen geladen, zodat je misleid wordt om je inloggegevens in te voeren. Combineer dit met de 2FA-codes en je hebt voldoende informatie om frauduleuze transacties te starten. Er wordt daarbij ook gebruikgemaakt van de toegankelijkheidsservices van Android: die laten de hackers, nadat je toestemming hebt gegeven, toe om alle activiteiten op je scherm te volgen, en zelfs zelf acties uit te voeren, zoals banktransacties.

Maar dat is niet wat deze Android-malware ‘bijzonder’ maakt. Er zijn immers heel wat malwarevarianten die het gemunt hebben op je bankapps en dezelfde technieken hanteren. Opvallender is de wijze waarop Herodotus antivirussoftware en andere beveiligingsmaatregelen omzeilt; de malware gedraagt zich namelijk als een mens door 0,3 tot 3 seconden vertraging toe te passen tussen toetsaanslagen. Ook worden aanrakingen en swipe-acties nagebootst.

Ter vergelijking: ‘reguliere’ malware doet razendsnel zijn werk, wat voor antivirussoftware nog relatief makkelijk te herkennen valt. Niemand typt namelijk zo snel als een bot.

Opgedoken in Europa

De malware is intussen ook opgedoken in Europa. In Italië bootsen de hackers de bankapp Banca Sicura na, terwijl Braziliaanse slachtoffers getroffen werden door een ‘kopie’ van Modulo Seguranca Stone. Deze apps worden geïnstalleerd via een smishinglink (malafide link via sms) of via een sideloaded dropper in een andere geïnfecteerde app.

Na installatie vragen de apps of je de toegankelijkheidsservices wil inschakelen. Dat moet meteen een rode vlag zijn: Android-apps vragen je normaal gesproken niet om dit in te schakelen. Het geeft ze bovendien verregaande toegang tot je bestanden. Wij raden dan ook altijd af om die toegang te verlenen.

Installeer bij voorkeur sowieso geen apps van buiten de Play Store, tenzij je zeker bent van de afzender. Tot slot is het natuurlijk verstandig om waakzaam om te gaan met links die je via sms of andere bronnen ontvangt.