GhostRedirector, nieuwe Chinese dreigingsgroep, manipuleert Google en vergiftigt Windows-servers – ontdekt door ESET

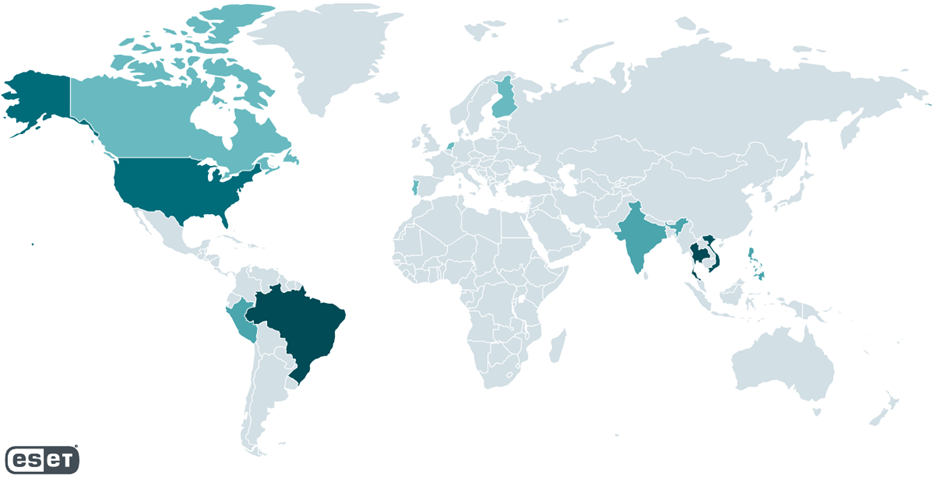

ESET Research ontdekt een nieuwe dreigingsactor, die het GhostRedirector noemde. In juni 2025 heeft deze dreigingsactor minstens 65 Windows-servers gecompromitteerd, vooral in de VS, Brazilië, Thailand en Vietnam. Andere slachtoffers waren er in Canada, Finland, India, Nederland, de Filipijnen en Singapore. GhostRedirector gebruikt twee nog niet niet-gedocumenteerde, gemodifieerde tools: een passieve C++-backdoor die Rungan werd genoemd en Gamshen, een kwaadaardige Internet Information Services (IIS)-module. GhostRedirector is meer dan waarschijnlijk een bedreigingsactor gelinkt aan China. Terwijl Rungan opdrachten kan uitvoeren op een gecompromitteerde server, is het doel van Gamshen om SEO-fraude als een service aan te bieden en de resultaten van Google-zoekmachines te manipuleren om zo de pagina-rangschikking van een geconfigureerde doelwebsite te verbeteren. Hun doel: het kunstmatig promoten van verschillende gokwebsites.

“Hoewel Gamshen het antwoord enkel wijzigt als het verzoek van Googlebot komt — het geeft geen schadelijke inhoud weer of beïnvloedt geen regelmatige bezoekers van de websites —, kan de deelname aan de SEO-fraude de reputatie van de gecompromitteerde hostwebsite schaden door deze te associëren met verdachte SEO-technieken, evenals met de gepromote websites”, zegt Fernando Tavella, de ESET-onderzoeker die de ontdekking deed.

Naast Rungan en Gamshen gebruikt GhostRedirector ook tal van andere aangepaste tools, naast EfsPotato en BadPotato, de algemeen bekende exploits, om een gebruiker met toegangsprivileges op de server aan te maken die kan gebruikt worden om andere kwaadaardige componenten met hogere privileges te downloaden en uit te voeren. Het kan ook gebruikt worden als een fallback, mochten de Rungan-backdoor of andere kwaadaardige tools van de gecompromitteerde server verwijderd zijn.

Hoewel de slachtoffers zich in verschillende regio’s bevinden, lijken de meeste gecompromitteerde servers in de VS verhuurd te zijn aan bedrijven in Brazilië, Thailand en Vietnam, waar de meeste andere gecompromitteerde servers zich echt bevinden. ESET Research vermoedt dus dat GhostRedirector zich meer op slachtoffers in Latijns-Amerika en Zuidoost-Azië richtte. Het toonde ook geen interesse in een specifieke sector. ESET identificeerde daarentegen slachtoffers in sectoren zoals onderwijs, gezondheidszorg, verzekeringen, transport, technologie en detailhandel.

Op basis van ESET-telemetrie krijgt GhostRedirector wellicht op de eerste plaats toegang tot zijn slachtoffers door een kwetsbaarheid te misbruiken, waarschijnlijk via een SQL-injectie. De aanvallers compromitteren een Windows-server, downloaden en voeren verschillende kwaadaardige tools uit: een voor privilege-escalatie, malware die meerdere webshells installeert, of de hogervermelde backdoor en IIS-Trojan. Naast het evidente doel van de tools voor privilege-escalatie, kunnen ze ook gebruikt worden als vangnet indien de groep de toegang tot de gecompromitteerde server verliest. Backdoor-mogelijkheden omvatten netwerkcommunicatie, bestandsuitvoering, directorylisting en het manipuleren van Services en Windows-registersleutels.

“GhostRedirector toont ook persistentie en operationele veerkracht door het inzetten van meerdere tools voor externe toegang op de gecompromitteerde server, naast het aanmaken van malafide gebruikersaccounts. Dit gebeurt in een poging om op lange termijn toegang te behouden tot de gecompromitteerde infrastructuur”, aldus Tavella.

ESET-telemetrie detecteerde aanvallen van GhostRedirector tussen december 2024 en april 2025, en een internet-brede scan vanaf juni 2025 identificeerde verdere slachtoffers. ESET bracht alle geïdentificeerde slachtoffers die via de scan werden ontdekt op de hoogte van de inbreuk. Aanbevelingen voor risicobeheersing staan nu in een uitgebreid witboek (white paper).

Voor een meer gedetailleerde en technische analyse van GhostRedirector, raadpleeg de nieuwste blog van ESET Research “GhostRedirector poisons Windows servers: Backdoors with a side of Potatoes,” op www.WeLiveSecurity.com. Volg ESET Research op Twitter (tegenwoordig bekend als X), BlueSky en Mastodon voor de nieuwste info over ESET Research.

Dit artikel is geschreven door een van onze partners en valt buiten de verantwoordelijkheid van de redactie.