Aan Noord-Korea gelinkte DeceptiveDevelopment richt zich op freelance ontwikkelaars – ontdekt door ESET Research

Sinds 2024 hebben ESET-onderzoekers een reeks kwaadaardige activiteiten waargenomen die gelinkt zijn aan Noord-Korea, waarbij de operatoren zich voordoen als recruiters. Vervolgens proberen ze hun doelwitten softwareprojecten te sturen die infostealing-malware verbergen. ESET Research noemde deze activiteiten DeceptiveDevelopment. Deze activiteit, gelinkt aan Noord-Korea, wordt door ESET niet toegeschreven aan een bekende dreigingsactor. Het richt zich, met valse werkaanbiedingen, op freelance softwareontwikkelaars via spearphishing op vacature- en freelancesites. Het doel is het stelen van cryptocurrency-wallets, inloggegevens van browsers en van wachtwoordmanagers.

“Als onderdeel van een nep sollicitatiegesprek vragen de DeceptiveDevelopment-operatoren hun slachtoffers een codeertest te doen, zoals het toevoegen van een functie aan een bestaand project, met de bestanden die nodig zijn voor de taak, die meestal worden gehost op privé-repositories op GitHub of andere gelijkaardige platformen. Deze bestanden worden getrojaniseerd: de computer van het slachtoffer is gecompromitteerd zodra het project gedownload en uitgevoerd is”, zegt ESET-onderzoeker Matěj Havránek, die DeceptiveDevelopment ontdekte en analyseerde.

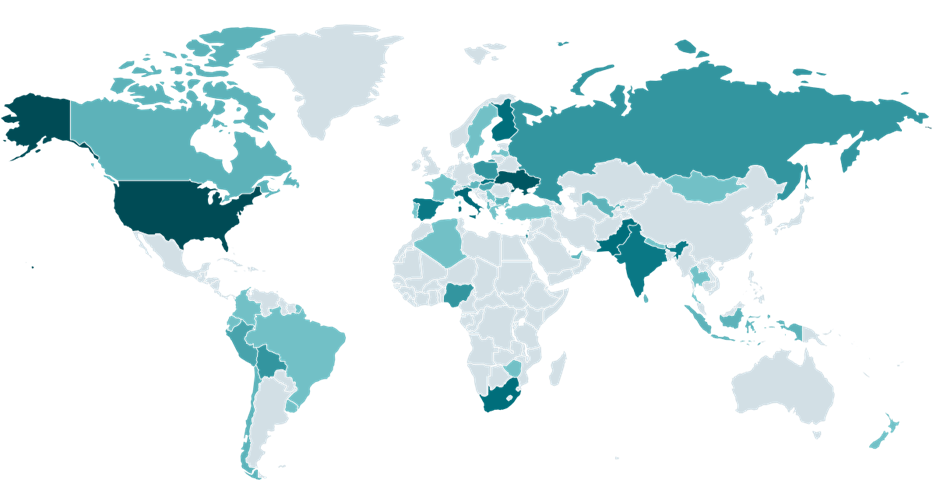

De tactieken, technieken en procedures van DeceptiveDevelopment lijken op die van andere bekende Noord-Koreaanse acties. De operatoren achter DeceptiveDevelopment richten zich op softwareontwikkelaars die op Windows, Linux en macOS werken. Ze stelen cryptocurrency voor financieel gewin, met cyber-espionage als een eventueel secundair doel. Om hun doel te benaderen, gebruiken de operatoren op sociale media profielen van nep-recruiters. De aanvallers maken geen geografisch onderscheid, maar proberen zoveel mogelijk slachtoffers te compromitteren om de kans te vergroten dat ze met succes fondsen en informatie kunnen extraheren.

Als onderdeel van zijn activiteiten gebruikt DeceptiveDevelopment vooral twee malware-families, en dit in twee fasen. In de eerste fase fungeert BeaverTail (infostealer, downloader) als een eenvoudige login-stealer, die browser-databases met opgeslagen logins extraheert en, voor de tweede fase, als een downloader, InvisibleFerret genaamd (infostealer, RAT), die spyware en backdoor-componenten bevat, en ook in staat is om de legitieme AnyDesk software voor extern beheer en monitoring te downloaden om activiteiten na een inbreuk te ondernemen.

Om zich voor te doen als recruiters kopiëren de aanvallers profielen van bestaande mensen of creëren ze zelfs nieuwe individuen. Ze benaderen dan rechtstreeks hun potentiële slachtoffers op vacature- en freelance-platformen, of plaatsen daar nepvacatures. Hoewel sommige van deze profielen door de aanvallers zelf zijn opgesteld, staan andere mogelijk gecompromitteerde profielen van echte mensen op het platform, weliswaar aangepast door de aanvallers.

Sommige platformen waarop deze interacties plaatsvinden zijn generieke job-hunting platformen, terwijl andere zich voornamelijk richten op cryptocurrency- en blockchain-projecten en dus meer in lijn liggen met de doeleinden van de aanvallers. De platformen zijn vooral LinkedIn, Upwork, Freelancer.com, We Work Remotely, Moonlight en Crypto Jobs List.

Slachtoffers ontvangen de projectbestanden rechtstreeks door bestandsoverdracht op de site of via een link naar een repository zoals GitHub, GitLab of Bitbucket. Ze worden gevraagd de bestanden te downloaden, functies toe te voegen of bugs te patchen en verslag uit te brengen aan de recruiter. Ze krijgen ook de opdracht om het project te bouwen en uit te voeren om het te testen, en daar vindt de eerste inbreuk plaats. Om hun schadelijke code te verbergen, plaatsen de aanvallers deze in een onschuldig onderdeel van het project; in de backend code die niet gerelateerd is aan de taak die aan de ontwikkelaar werd gegeven. Het is als één regel achter een lange commentaar toegevoegd. Zo is het uit het scherm verwijderd en blijft het grotendeels verborgen.

“De DeceptiveDevelopment-cluster is een aanvulling op een reeds grote verzameling van plannen om geld te verdienen, gebruikt door Noord-Koreaanse actoren in een aanhoudende trend waarbij de focus van traditioneel geld naar cryptovaluta verschuift “, concludeert Havránek.

Lees voor een meer gedetailleerde en technische analyse van DeceptiveDevelopment de nieuwste blog van ESET Research: DeceptiveDevelopment targets freelance developers,” op WeLiveSecurity.com. Volg zeker ook ESET Research on Twitter (today known as X) voor de nieuwste informatie over ESET Research.

Dit artikel is geschreven door een van onze partners en valt buiten de verantwoordelijkheid van de redactie.